HTTPSafety.Check

全てのセキュアなサイトが同じように作られている訳ではない。

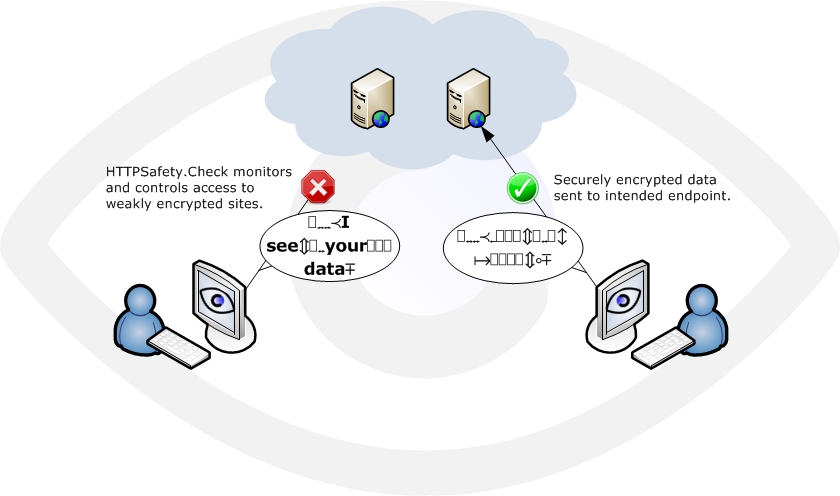

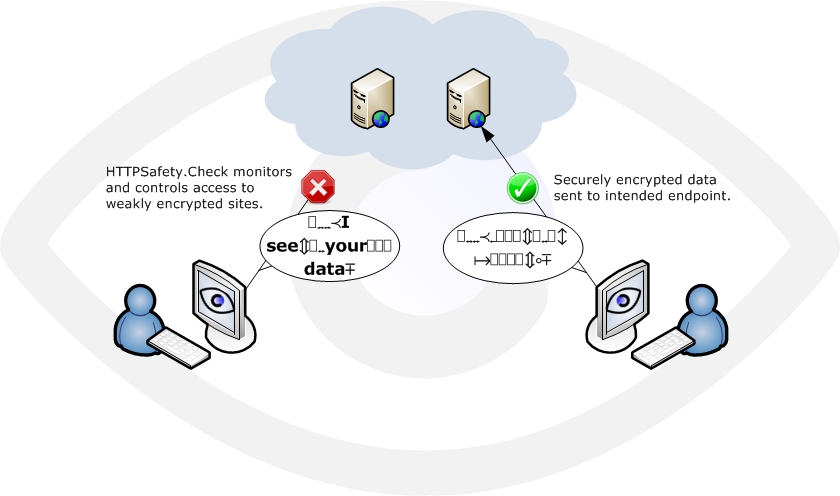

暗号化の弱い膨大な数のwebサーバは、攻撃に対して脆弱で、詮索好きな目に晒された保護されたデータ転送を行っている。

Pearl EchoのHTTPSafety.Checkは、現在の強いレベルの暗号化を保持していないサイトをブロックし、より安全なブラウザ体験を確保する。

ブラウザとwebサーバが安全なHTTPS接続をネゴシエートする時、2つのエンドポイントは、セキュリティ プロトコルを交換するか、ダウングレードして通信を行う。

最初は、ブラウザにサポートされた最もセキュアなプロトコルが使われる。

これが失敗すると、共通のプロトコルが確立できる迄、ブラウザにより、より弱いプロトコルが使われる。

このメカニズムは、相互運用性の目的で設計されている。

攻撃者がこのネゴシエーションを制御した場合、ブラウザは、SSL 3.0に強制的にダウングレードされる。

POODLE(Padding Oracle On Downgraded Legacy Encryption)攻撃は、暗号化されたトランザクションから情報を復号、解凍するために、攻撃者がどのようにこの脆弱性を突くかを実証している。

この舞台裏で、ネゴシエートされた接続が成立する。

典型的なユーザは、ブラウザの アドレス バーの中の安全な南京錠を見ることで安心させられるが、実のところ、サイトの セキュリティ レベルの表示は無い。

HTTPSafety.Checkは、脆弱性の点に先立って、ダウングレードして通信を行うことを阻む。

Pearl Echoは、それ一つでどんな場合にも通用するソリューションであったことはないが、ブロックされたHTTPSサイトを無効にする機能がHTTPSafety.Checkソリューションに組み込まれている。

問合せ

【開発元】Pearl Software, Inc http://www.pearlsoftware.com/

【開発元】Pearl Software, Inc http://www.pearlsoftware.com/

【輸入元】先端技術研究所

http://www.ART-Sentan.co.jp/

KHB16427@nifty.com

045-978-1292

【開発元】Pearl Software, Inc http://www.pearlsoftware.com/

【開発元】Pearl Software, Inc http://www.pearlsoftware.com/